|

| ما هي أنواع الهجمات السيبرانية؟ دليلك الشامل للوقاية منها في 2025 |

ما هي أنواع الهجمات السيبرانية؟ دليلك الشامل للوقاية منها في 2025

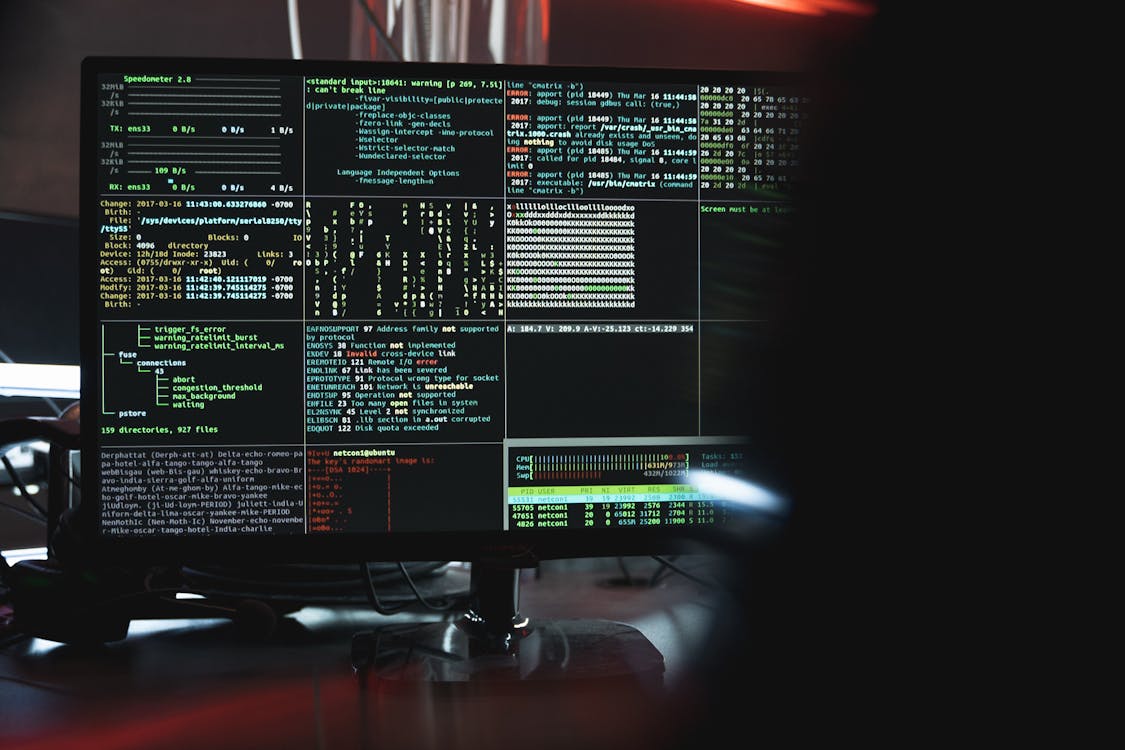

في عالمنا الرقمي المترابط، أصبح فهم التهديدات الإلكترونية ضرورة وليس رفاهية. فمع كل دقيقة تمر، تحدث آلاف الهجمات السيبرانية حول العالم، مستهدفة الأفراد والشركات على حد سواء. لكن، ما هي أنواع الهجمات السيبرانية الأكثر شيوعاً، والأهم من ذلك، كيف يمكننا حماية أنفسنا منها؟ في هذا الدليل، سنغوص في عالم الأمن السيبراني لنقدم لك إجابات واضحة وعملية.

قبل أن نبدأ، من المهم أن نفهم أساسيات الأمن الرقمي. يمكنك مراجعة دليلنا حول الأمن السيبراني للمبتدئين للحصول على نظرة تمهيدية ممتازة.

1. هجمات التصيد الاحتيالي (Phishing )

تعتبر هجمات التصيد الاحتيالي من أشهر وأخطر الهجمات الإلكترونية لأنها تعتمد على خداع العنصر البشري. يتلقى الضحية بريداً إلكترونياً أو رسالة نصية تبدو وكأنها من مصدر موثوق (مثل بنك، أو شركة تكنولوجيا)، وتطلب منه إدخال معلومات حساسة مثل كلمات المرور أو تفاصيل البطاقة الائتمانية عبر رابط مزيف.

كيفية الوقاية:

- لا تثق بالروابط: لا تضغط أبداً على الروابط في رسائل البريد الإلكتروني المشبوهة. بدلاً من ذلك، اكتب عنوان الموقع الرسمي للجهة المعنية مباشرة في متصفحك.

- تحقق من المرسل: دقق دائماً في عنوان البريد الإلكتروني للمرسل للتأكد من أنه رسمي.

- استخدم المصادقة الثنائية (2FA ): حتى لو تمت سرقة كلمة مرورك، فإن المصادقة الثنائية تضيف طبقة حماية إضافية.

2. هجمات حجب الخدمة الموزعة (DDoS)

هجوم حجب الخدمة الموزعة (DDoS) يهدف إلى جعل موقع ويب أو خدمة عبر الإنترنت غير متاحة للمستخدمين. يتم ذلك عن طريق إغراق الخادم (Server) بطلبات مرور زائفة من عدد هائل من الأجهزة المخترقة (تسمى Botnet)، مما يؤدي إلى استهلاك جميع موارد الخادم وتوقفه عن العمل. يمكنك معرفة المزيد عن هذه الهجمات المعقدة من خلال مصادر موثوقة مثل Cloudflare.

كيفية الوقاية (للأفراد ):

- لا يوجد الكثير ليفعله المستخدم العادي لمنع هجوم DDoS على موقع ما، لكن يمكنك حماية أجهزتك من أن تصبح جزءاً من شبكة Botnet عن طريق استخدام برامج مكافحة فيروسات قوية وتحديث أنظمتك باستمرار. وهذا يرتبط بشكل مباشر بأهمية حماية حاسوبك من الهجمات الإلكترونية.

3. هجمات البرامج الضارة (Malware )

البرامج الضارة هو مصطلح شامل يصف أي برنامج أو كود تم تصميمه لإلحاق الضرر بنظام الكمبيوتر. تشمل أنواع الاختراق السيبراني عبر البرامج الضارة ما يلي:

- الفيروسات (Viruses): تلتصق بملفات نظيفة وتنتشر عبر النظام.

- برامج الفدية (Ransomware): تقوم بتشفير ملفاتك وتطلب فدية مالية لفك تشفيرها.

- برامج التجسس (Spyware): تتجسس على نشاطك وتجمع معلوماتك الشخصية دون علمك.

كيفية الوقاية:

- تجنب التنزيلات المشبوهة: لا تقم بتنزيل برامج أو ملفات من مصادر غير موثوقة.

- استخدم برامج مكافحة الفيروسات: تأكد من وجود برنامج حماية قوي ومحدث على جميع أجهزتك.

- التحديثات الدورية: قم بتحديث نظام التشغيل والمتصفح والتطبيقات بانتظام لسد الثغرات الأمنية. ولحماية هاتفك تحديداً، يمكنك اتباع نصائحنا حول حماية جهازك من فيروسات الألعاب والتطبيقات.

4. هجمات الوسيط (Man-in-the-Middle )

في هذا النوع من الهجمات، يقوم المهاجم بوضع نفسه سراً بين المستخدم والخدمة التي يتصل بها (مثل موقع ويب). هذا يسمح له باعتراض وقراءة وحتى تعديل الاتصالات بين الطرفين. تحدث هذه الهجمات غالباً عند الاتصال بشبكات Wi-Fi عامة وغير آمنة.

كيفية الوقاية:

- تجنب شبكات Wi-Fi العامة: لا تقم بإجراء معاملات حساسة (مثل الخدمات المصرفية عبر الإنترنت) عند الاتصال بشبكة Wi-Fi عامة.

- استخدم شبكة افتراضية خاصة (VPN): يقوم الـ VPN بتشفير اتصالك بالإنترنت، مما يجعل من المستحيل على أي شخص التجسس على بياناتك. يمكنك الاطلاع على قائمتنا لـ أفضل برامج VPN لعام 2025.

- ابحث عن HTTPS: تأكد دائماً من أن الموقع الذي تزوره يستخدم بروتوكول HTTPS الآمن (يظهر قفل بجوار عنوان الموقع ).

الخاتمة: إن فهم أنواع الهجمات السيبرانية هو خطوتك الأولى نحو عالم رقمي أكثر أماناً. من خلال تبني عادات رقمية سليمة واستخدام الأدوات الصحيحة، يمكنك تقليل المخاطر بشكل كبير وحماية بياناتك الشخصية والمالية. تذكر دائماً: في عالم الأمن السيبراني، الوقاية خير من العلاج.